Retour sur l’Ibexa Summit 2026 à Lisbonne : orchestration MarTech, IA et fin des stacks marketing fragmentées.

BLOG | De la dépendance subie à la résilience maîtrisée : une trajectoire stratégique pour les organisations

12/01/2026

Reprendre la main sur le numérique : open source, communs et autonomie stratégique européenne

La souveraineté numérique est devenue pour toutes les organisations un véritable sujet de fond.

Pourquoi ? Parce que le numérique n’est plus un simple outil. Il structure nos activités, nos données, nos décisions et, désormais, notre capacité même à fonctionner.

Pendant longtemps, cette question est restée théorique : aujourd’hui, ce n’est plus le cas. Cette prise de conscience est largement partagée et traduit des inquiétudes concrètes : dépendre de solutions que l’on ne maîtrise pas, hébergées hors d’Europe, soumises à des règles juridiques étrangères, parfois impossibles à auditer ou à faire évoluer librement et cela pose un réel problème.

Les situations sont connues :

- des services critiques indisponibles du jour au lendemain, comme lors de la pannede Cloudflare survenue il y a quelques semaines, qui a rendu inaccessibles pendant plusieurs heures des milliers de sites et de services en ligne, y compris pour des organisations n’ayant aucune capacité d’action ou de contournement immédiat ;

- des données stratégiques hébergées hors de tout contrôle réel, stockées sur des infrastructures soumises à des législations étrangères, sans garantie claire sur leur usage, leur réversibilité ou leur exposition juridique ;

- des changements de conditions imposés sans alternative crédible, comme l’a illustré la refonte brutale des conditions d’accès aux API de X, qui a rendu payants – voire inaccessibles – des services jusqu’alors intégrés dans de nombreux outils et processus, forçant certaines organisations à revoir en urgence leurs architectures ou à abandonner des usages devenus trop coûteux.

C’est dans ce contexte que l’initiative récente d’Alliancy a pris tout son sens, avec le lancement d’un Do Tank dédié à la souveraineté numérique. L’objectif n’était pas de produire un discours de plus, mais de se confronter des expériences concrètes et d’explorer des trajectoires réalistes.

Ce travail collectif était notamment porté par Alain Nguyen, ancien DSI des Jeux Olympiques de Paris 2024. Son retour d’expérience opérationnel a donc donné aux échanges un certain pragmatisme.

J’ai eu l’occasion de participer à la fois au lancement de ce Do Tank et à la restitution de ses ateliers de travail, organisée le 13 novembre 2025 au Campus Cyber, un lieu emblématique des enjeux de cybersécurité et de souveraineté.

Ce texte propose un éclairage synthétique sur les principaux enseignements issus de cette réflexion collective. Il ne s’agit pas d’apporter des réponses toutes faites, mais d’aider à comprendre quelle trajectoire est possible.

L’enjeu est clair : comment passer d’une dépendance numérique subie, souvent héritée de choix passés, à une résilience réellement maîtrisée, construite dans le temps.

Les thèmes abordés sont structurants :

- l’open source, comme levier de transparence, de réversibilité et de maîtrise ;

- les communs numériques, c’est-à-dire des ressources partagées, ouvertes et gouvernées collectivement, qui évitent la captation par un acteur unique ;

- l’autonomie stratégique européenne, non pas comme un repli, mais comme la capacité à choisir, arbitrer et décider en connaissance de cause.

En filigrane, une question simple demeure : dans un monde numérique de plus en plus contraint, avons-nous encore réellement la main ?

Une entrée en matière avec les deux pieds dans le plat

La couleur est annoncée dès le début avec cette phrase coup de poing : « Le pire n’est pas encore arrivé. Il faut plus que jamais s’y préparer » Vincent STRUBEL, Directeur général de l’ANSSI. L’idée est clairement de faire comprendre l’urgence de la situation. Face à un nombre croissant de tempêtes hybrides, cyberattaques, désinformations et dépendances technologiques, la résilience n'est plus un sujet technique, c'est un enjeu de souveraineté, de gouvernance et de compétitivité.

Les chiffres parlent d’eux même : 83% des dépenses IT bénéficient à des acteurs non européens. Les risques afférents sont évidents : hausse des prix unilatérales, verrouillage propriétaire de type vendeur lockin, perte de maîtrise stratégique et juridique. Ce phénomène touche le commerce, le juridique, la géopolitique, la sécurité. Le sujet est systémique.

Rappelons le piège : Il est tellement gros qu’on ne le voit plus. Le verrouillage fournisseur consiste à rendre la sortie plus coûteuse et compliquée que l'entrée en jouant sur les coûts de la technologie propriétaire, la formation des utilisateurs ou l'interopérabilité. Mais la volonté de faire écosystème ensemble est réelle : coopérer, partager, confronter les idées et décider ensemble d’une trajectoire profitable sur le long terme.

Quatre piliers sont identifiés pour supporter l’initiative. Des sortes d’étapes incontournables permettant de gérer cette problématique :

- Sensibiliser : avec l’enjeu de faire adhérer les dirigeants.

- Planifier : en cartographiant les dépendances.

- Intégrer : il s'agit de déployer des solutions.

- Accompagner.

Et quoi de mieux que la création d’un statut pour le suivi de la prise de conscience. Et vous, où en êtes-vous sur le sujet ?

- Je subis et je ne me pose pas trop de questions du moment que mon chiffre d'affaires mensuel est réalisé.

- Je suis conscient du sujet : les risques sont cartographiés.

- J’ai planifié des actions : une feuille de route existe déjà.

- J’intègre des premières solutions : des alternatives sont en cours de production.

- J’accompagne : j’ai déjà mis en place une gouvernance et des indicateurs.

- J’ai une véritable stratégie sur le sujet et elle est en place.

Alors, est ce que le terme de « souveraineté » est-il réellement approprié ? Probablement pas. On parlera alors plutôt des notions de dépendance numérique, d’autonomie stratégique et de résilience numérique. Voici ce que pourrait être la définition de la dépendance numérique : « La dépendance technologique est lorsqu'on se retrouve dans une situation de risque subie où une organisation perd la maîtrise de ses choix technologiques, financiers ou opérationnels vis-à-vis d'un fournisseur d'une solution ou d'un écosystème. »

L'urgence d'agir, c'est le coût de l'inaction

Premier pilier : SENSIBILISER

L’objectif de ce premier pilier est d’atteindre le niveau de maturité 1 : conscient.

La maîtrise des dépendances est avant tout un sujet d'entreprise dépassant le seul cadre technique. Une prise de conscience collective et un sponsoring fort et ce, au plus haut niveau sont indispensables.

- Identifier et évaluer les risques, c’est mettre en lumière les différentes natures de risques (commerciaux, techniques, juridiques, géopolitiques, de compétences, de sécurité) et en qualifier l’impact potentiel.

- Mobiliser et acculturer, c’est obtenir le sponsorship de la direction générale et du conseil d'administration. Cela passe par la création d’un groupe de travail transversal rassemblant la DSI, le RSSI, les achats, le juridique, les métiers, la RH et la finance.

- Poser les bases de la gouvernance, c’est identifier une instance de pilotage et adopter une approche participative pour que les décideurs s'approprient les enjeux.

Cette étape fut brillamment illustrée par un retex de THALES. Rappelons le cadre : 4 entités entre 20 000 et 30 000 personnes par entité et 80 000 au total. 50% des activités sont dans le domaine de la défense, une société très tech avec 40 000 ingénieurs. Le défi qui a été relevé : le mur de l'obsolescence. L’expertise acquise dans la mise en place d’un processus pour gérer l’obsolescence peut être réutilisée pour gérer le sujet de la résilience numérique.

A cette occasion, un indicateur de coût du run est partagé : en 2022, 14% dépendaient d’un coût éditeur et en 2025, 29%. Cette augmentation démontre un changement de rythme radical.

Deuxième pilier : PLANIFIER

L’objectif de ce pilier est d'atteindre le niveau de maturité 2 : planifié

- Cartographier afin de permettre l’identification du périmètre critique et l’analyse de l’adhérence aux solutions actuelles.

- Evaluer les risques grâce à un scoring multicritère en anticipant les renégociations 18 à 24 mois à l’avance.

- Sourcer en passant par de la veille technologique active et la cartographie des alternatives externes.

- Définir les actions priorisées et construire une feuille de route pluriannuelle.

Cette étape met en exergue le rôle de l’acheteur IT : il devient acteur de la maitrise des dépendances au travers de :

- la surveillance des risques fournisseurs (audit, rachat),

- le pilotage de plans B (revues contractuelles),

- l’intégration de clauses de maîtrise du risque (réversibilité, souveraineté, sécurité),

- la mesure des économies et le réinvestissement dans la résilience numérique.

Les facteur clés de succès sont le sponsorship de la direction, la gouvernance inter-fonctionnelle, le suivi des chiffres et la formation.

La prise de parole de Pierre Pezziardi a eu pour objet de présenter l’EDIC Digital Commons, ambition que je découvre en séance. « La Commission européenne a approuvé la création de l’EDIC Digital Commons (European Digital Infrastructure Consortium), un nouveau cadre européen qui permettra aux États membres de concevoir, déployer et gérer ensemble des infrastructures numériques transfrontalières, dotées d’une gouvernance partagée et d’une personnalité juridique propre. L’EDIC Digital Commons incarne une ambition commune : bâtir les fondations d’un paysage numérique européen fort, ouvert et durable. Il traduit un élan collectif qui donnera à l’Europe la capacité d’agir et d’innover par elle-même. Cette nouvelle coopération favorisera l’émergence de nos champions européens. »

Alors, d’où vient ce paradoxe : pourquoi d’un côté nous avons plein de logiciels libres peu utilisés et de l'autre côté des solutions propriétaires très déployées ? Pierre Pezziardi offre des éléments de réponse avec une analyse de la « surface » des offres : d’un côté, une offre morcelée ; de l’autre, des offres éditeur très cohérentes. Le goulet d'étranglement se situe dans l'absence d'acteurs sachant donner la surface équivalente avec des solutions open source. Et c’est bien l’objet de l’EDIC : devenir une machine qui va renforcer la crédibilité des acteurs européens. Il faut réussir à créer des communs numériques aussi forts que Linux, Wikipédia, etc.

Troisième pilier : INTEGRER

L'objectif de ce pilier est d’atteindre le niveau de maturité 3 : intégré.

Il s’agit de mettre en œuvre concrètement les changements définis dans la feuille de route en agissant sur les aspects techniques, contractuels et organisationnels :

- Adaptation technique :

- prouver la valeur par des tests (POC et POV),

- favoriser les standards ouverts et l'interopérabilité,

- intégrer la réversibilité.

- Adaptation contractuelle :

- adopter une stratégie « Buy European »,

- Intégrer des clauses de maîtrise non négociable dans tous les nouveaux contrats.

- Intégration organisationnelle :

- ancrer la gouvernance,

- officialiser le rôle de la « design authority » dans la validation des choix.

Les clauses essentielles sont la souveraineté juridique, la transparence économique, la réversibilité opérationnelle, la conformité et la sécurité

La transformation des achats IT passera obligatoirement par des grilles de critères pondérés, la création de cahier des charges type, et éventuellement du dual sourcing pour limiter ses dépendances.

L’objectif est de réduire progressivement la part des technologies à forte dépendance, au profit de solutions maitrisées ou alternatives, validées par des POCs et des POVs. L’enjeu est la transformation progressive du portefeuille technologique.

Un retex inspirant a été celui de l’URSSAF :Jean-Baptiste COUROUBLE, CIO de l’URSSAF a expliqué la forte tendance de l’open source au sein de l’entité. La bataille qui reste à mener : la suite collaborative. Pour lui, les éléments essentiels sont de savoir convaincre, présenter la stratégie (car le budget peut être conséquent) et s'assurer de la faisabilité par des tests amonts.

On ne peut pas évoquer le sujet de la souveraineté sans évoquer le cas de Microsoft qui est emblématique. En effet : position de quasi monopolistique, domination bureaucratique et sur la collaboration avec Teams, pratiques commerciales agressives, « bundleisation » systématique. Et pourtant, 80% des utilisateurs n’utilisent uniquement que des fonctions standards disponibles ailleurs. Alors, pourquoi payer des licences complètes si seulement 20% des utilisateurs utilisent des fonctionnalités avancées ?

L'open source, quant à lui, offre par nature la transparence, la réversibilité et favorise l'innovation collaborative mais tous les modèles « open » ne se valent pas.

- En effet, la base de la pyramide est constituée des communs numériques reposant sur gouvernance communautaire. Ils représentent une véritable garantie d'autonomie.

- Au deuxième niveau de la pyramide se trouvent les OSS packagés (Open Source Software, configuré). Dans ce cas, il y a risque de dépendance mais la réversibilité est souvent assurée .

- Enfin au sommet, il y a l’open core : on retombe dans le risque car les fonctionnalités demeurent propriétaires.

En conclusion, méfiance à la manière dont les termes sont utilisés à des fins marketing. Et l’actualité le démontre bien, car nous verrons bientôt apparaître du SecNumCloud reposant sur des solutions américaines…no comment !

Faisons, pour clore ce chapitre, un petit détour par l’OSPO : « Un OSPO est une structure organisationnelle et institutionnelle qui soutient et accélère l’utilisation, la création et l'implémentation de logiciels open source. L'OSPO est le centre de gravité et de compétence en matière d'open source d'une institution. Il œuvre de façon stratégique pour atteindre les objectifs politiques de l'institution dès qu'ils ont un lien avec l'open source.»

Un OSPO porte une mission stratégique. Il n'est pas seulement responsable de la conformité (gestion des licences) mais d'une mission de contribution active aux communs numériques. Par exemple, allouer 10 à 20% du budget à de la contribution (sanctuariser pour la résilience et les communs) et 5% du temps des développeurs à l’open source.

Le « make or buy » se transforme en « make, buy or contribute ».

En résumé, voici les principes d'adoption de l’open source :

- évaluation rigoureuse : scoring analysant la gouvernance, la vitalité communautaire, pérennité et le type de licence,

- compétence interne : plans de formation et recrutement ambitieux afin de maîtriser les technologies,

- gouvernance professionnelle : s’adosser à des fondations (Linux, Apache) pour garantir neutralité et pérennité,

- stratégie de réversibilité : capacité à basculer vers la version communautaire y compris avec des solutions managées.

Quatrième pilier : ACCOMPAGNER et PILOTER

Il s’agit de piloter le changement :

- Définir les KPI : taux de dépendance, coûts évités, délais de réversibilité et score NPS.

- Effectuer un reporting périodique : revues Comex et sessions CA pour maintenir la priorité stratégique.

- Sanctuariser un budget : allouer un pourcentage dédié aux projets de migrations et au développement de compétence.

- Engager les équipes : sponsoring de la direction, dispositif d’incitation et communication des succès.

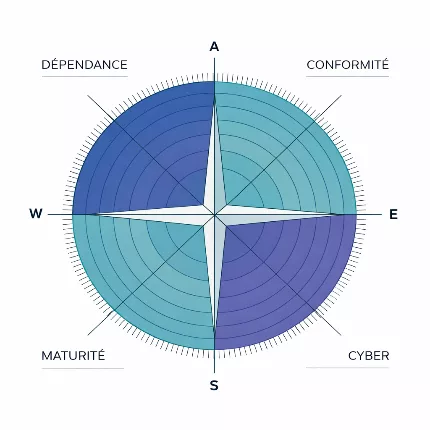

A cette occasion est présenté l'indice de résilience numérique (IRN). Il a été initié conjointement par Ascend Partners, Yann Lechelle (ex CEO de Scaleway) et la fondation « Digital New Deal ». Il se présente comme un outil collaboratif entre les métiers de l’IT, le risk assessment et les directions métiers, pour avoir un pilotage numérique à 360° du sujet. Son objectif : évaluer objectivement l'ensemble des dépendances et des risques numériques d'une organisation, sur toute la chaîne IT, Data et IA, depuis les infrastructures hardware jusqu'aux applications métier jugées critiques pour l'entreprise.

Le cadre de l’IRN offre une méthodologie complète d’auto-évaluation conçue pour évaluer la résilience numérique organisationnelle à travers les infrastructures technologiques critiques. Cette approche structurée permet aux organisations de mesurer leur préparation et d’identifier les domaines nécessitant des améliorations. L’IRN est un standard ouvert porté par une association indépendante pour garantir neutralité et rigueur.

Le cadre d’évaluation IRN utilise deux questionnaires complémentaires conçus pour recueillir des informations auprès de différentes perspectives organisationnelles, garantissant une couverture complète des dimensions stratégiques et opérationnelles.

Evaluation exécutive : 26 questions pour les dirigeants d’entreprise

- Participation des dirigeants ou membres du COMEX,

- Supervision stratégique et focus sur la gouvernance,

- Evaluation du haut niveau de la résilience,

- Evaluation des dépendances transversales.

Evaluation expert métiers : 41 questions pour les spécialistes techniques

- Managers transversaux ou spécifiques aux applications,

- Expertise technique approfondie requise,

- Participation des propriétaires de services critiques,

- Evaluation opérationnelle officialisée.

Je vous incite à aller consulter le site suivant : https://resiliencenumerique.com/ afin de mieux appréhender cet outil, comprendre comment l’ADRi gouverne le sujet et comment les bénéficiaires peuvent faire appel à des sociétés de conseils en IRN, elles-mêmes accréditées par l’organisation.

Les 10 commandements pour s’en sortir

Alain Nguyen a conclu la séance sur un ton plus léger en endossant le costume de professeur Yoda :

- Le risque en premier tu mesureras : Pour lancer tout action il faut commencer par identifier et quantifier les risques : technique, financier, géopolitique ou lié à l'obsolescence. C'est ce qui justifiera tout le reste de la démarche.

- Ton comex et ta gouvernance tu convaincras : Le soutien du COMEX et du Conseil d'administration est indispensable pour éviter que l'initiative ne soit qu'un « one-shot ». Il faut utiliser des témoignages forts et des scénarios d'impact business.

- Un budget dédié tu sanctuariseras : Sur le modèle de la gestion de l'obsolescence, il est crucial de négocier une enveloppe budgétaire fléchée et protégée pour « la résilience numérique », afin de garantir des ressources pour la veille les tests et les migrations.

- Tes compétences internes tu développeras : La dépendance est aussi liée aux compétences. Pour assurer la maîtrise sur le long terme, il faut anticiper les besoins, former les équipes et prévoir des plans de ré-internalisation en lien avec les RH.

- Un plan B toujours tu prévoiras : La résilience se construit en ayant systématiquement une alternative ou un plan de sortie crédible. Cela peut se traduire par du double sourcing ou l'identification d'une solution de repli testée.

- Par l'appel d'offres, la non-dépendance du exigeras : Les processus d'achat sont un levier puissant. Il faut intégrer des critères de réversibilité, de portabilité et de non- enfermement dans les appels d'offre.

- Des alternatives concrètes tu testeras : Avant toute migration, la valeur des solutions alternatives doit être démontrée par des POCs ou des POVs. Cela permet de prouver leur intérêt et de préparer leur intégration.

- Aux « communs » et aux alliances tu contribueras : Une entreprise ne peut maîtriser ses dépendances seule. Il faut participer activement à l'écosystème en contribuant à des projets open source, à des standards ouverts ou en formant des alliances non lucratives.

- Une communication continue tu entretiendras : Pour pérenniser la démarche, il faut créer un « bruit de fond » permanent en interne et en externe. Le storytelling des succès, même modeste est essentiel pour maintenir l'engagement et démontrer la valeur des actions menées.

- Tes succès tu objectiveras et partageras : Le suivi doit s'appuyer sur des indicateurs clairs et reconnus (KPI). Il faut mesurer l'évolution (baisse du pourcentage de données à risque, ROI) et partager les résultats pour justifier les investissements.

Une énergie commune

Le partage d’information est essentiel. Il faut donc sortir de l'isolement car seuls, nous subissons. Si chaque organisation renégocie, teste et arbitre dans son coin, cela abouti à des efforts redondants, asymétriques face aux acteurs dominants. L’objectif est de retrouver de la marge de manœuvre en orchestrant un cadre de confiance vivant, permettant de comprendre et de comparer. Qui agit ? Avec quelle solution ? Sur quel périmètre ? Avec quels résultats ?

L’ère est au plan B et aux alternatives. Il faut cartographier les dépendances critiques et prioriser selon l'impact : continuité d'activité, performance, souveraineté, conformité. Il existe des alternatives crédibles, il existe des solutions actionnables et éprouvées, il existe des acteurs capables d’accompagner la sélection d'intégrateurs et d'opérateurs capables de migrer, sécuriser, former et industrialiser.

Nous avons besoin d’un référentiel de confiance, fondé sur la preuve d'usage pour aider à la définition des trajectoires de sortie.

Alors, Cocoritech !

- Rendons visible les décisions courageuses, les réussites concrètes et les trajectoires de résilience.

- Mettons en avant ceux qui assument la maîtrise.

- Valorisons nos entrepreneurs, ceux qui innovent, intègrent, déploient et démontrent que l'alternative peut devenir la référence.

- Soyons fiers d'avoir coopéré, expérimenté et réussi ensemble en montrant que l'action partagée génère de la maîtrise.

Passer de la dépendance subie à la résilience maîtrisée n’est plus un choix idéologique mais une décision stratégique : c’est par l’action collective, la contribution aux communs et une gouvernance exigeante que les organisations européennes retrouveront durablement leur autonomie numérique.