Combien de cookies avez-vous acceptés depuis 2018 ? Des centaines ? Des milliers ? Sans doute plus que vous ne voudriez l’admettre, plus que raisonnable.

BLOG | Zero Trust : la nouvelle ligne de défense cyber !

05/01/2021

Nous avons eu la chance de nous rendre au Forum International de la Cybersécurité à Lille Grand Palais en janvier dernier. Après avoir pu identifier 5 thématiques clés résumant l’édition, nous nous sommes intéressés de plus près au thème de l’événement.

Replacer l’humain au cœur de la cybersécurité nous interroge sur la façon de lier l’un avec l’autre afin de coexister dans un univers numérique en perpétuelle évolution. Chaque personne doit apporter, inconsciemment ou non, sa pierre à l’édifice pour contribuer à un monde connecté plus sûr.

L’identité a été l’un des sujets récurrents abordé dans de nombreux talks, des tables rondes et des conférences. Elle est aujourd’hui un élément clé à prendre en compte dans la mise en place de la sécurité au sein d’un système d’information ou d’un réseau. Cette notion est au cœur d’une nouvelle façon d’appréhender la sécurité : le Zero Trust.

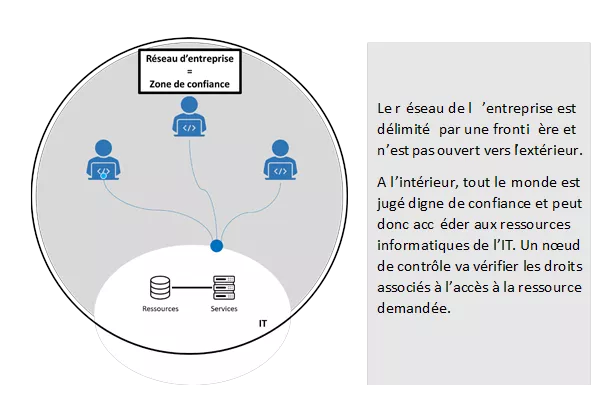

Figure 1. L’organisation d’un système d’information avant l’essor d’internet

Comme abordé dans un précédent article, les menaces sur le monde numérique ne datent pas d’hier. Il a fallu dès les années 80, penser à des mesures techniques et architecturales pour protéger le système d’information. Au départ, les SI étaient principalement utilisés pour des usages internes, tant en matière d’accès que d’utilisation, leurs limites étaient facilement définissables et donc les flux d’entrée/sortie vers l’extérieur identifiables. Ainsi, un des moyens logiques qui s’est mis en place, avec la commercialisation des premiers pare-feu, a été la définition d’un ensemble de règles et d’outils pour protéger un périmètre donné : la sécurité périmétrique.

Expliquons la sécurité périmétrique : comparons-la avec un château fort, muni de remparts pour empêcher quiconque de pénétrer en son sein, sauf en passant par l’entrée principale. Toute personne qui souhaite entrer dans la place forte doit obligatoirement se diriger vers le point de contrôle et disposer d’un laisser-passer valable. Si c’est le cas, il peut pénétrer dans l’enceinte et est considéré comme étant légitime et de confiance pour demander une audience. Cependant, s’il ne dispose pas d’un tel élément, alors il est considéré comme étant indigne de confiance et ne peut pas rencontrer le seigneur du château.

Revenons au SI, cela signifie qu’une personne qui veut entrer et sortir du réseau doit d’abord passer par un certain nombre de filtres (pare-feu, VPN, antivirus, etc.). On ne peut accéder au SI que depuis un équipement connu situé dans la zone de confiance.

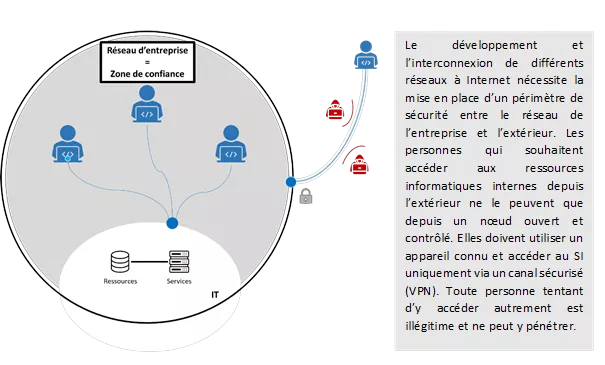

Figure 2. Architecture d’un Système d’information avec une sécurité périmétrique

Cette méthode de sécurisation, bien configurée, a été efficace jusqu’à la fin des années 2000. Cependant, avec les évolutions technologiques, l’émergence du Cloud et la démocratisation du Bring Your Own Device(*), ce système est peu à peu remis en cause. Les changements sociétaux et comportementaux (augmentation du télétravail, accès depuis le monde entier à des ressources de l’entreprise, etc.) contraignent les responsables des SI à repenser la sécurité de leurs systèmes car les frontières s’estompent peu à peu. Comment faire, dès lors, pour faire confiance aux échanges sur un périmètre qui n’est plus maîtrisé ? Une des façons de répondre à cette question est de n’accorder aucune confiance : Zero Trust.

L’identité comme nouveau point de vérité, le credo du Zero Trust

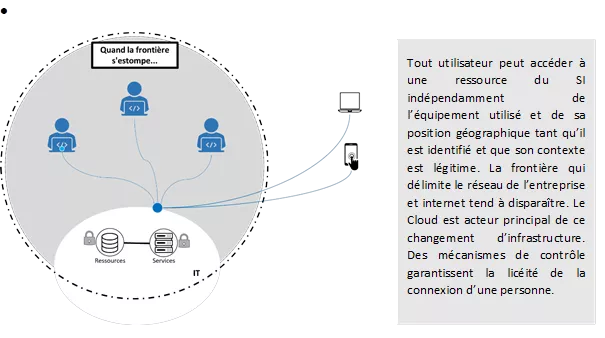

En ouvrant son propre SI et en le rendant accessible de partout (Any Time, AnyWhere, Any Device), la frontière entre l’entreprise et Internet disparaît. Il n’est alors plus possible de protéger et de définir une zone de confiance, la surface à contrôler devenant trop importante. Comment garantir qu’un équipement auquel la société fait confiance et qui accède à son SI depuis l’autre bout du monde n’a pas été compromis ? Le périmètre n’est plus un élément fiable.

Le Zero Trust se base sur le principe de toujours vérifier qui accède au SI, que l’utilisateur soit situé sur un réseau d’entreprise ou non, en utilisant un équipement d’entreprise ou personnel. Pour pouvoir garantir cette vérification de manière simple et efficace, l’identité a été définie comme le nouveau périmètre de sécurité. Ce mécanisme repose sur deux points :

- L’authentification : l’utilisateur qui accède au SI doit prouver son identité.

- Le contexte : les conditions (moyens, localisation géographique, temporalité) d’accès au SI doivent être prises en compte pour s’assurer de la légitimité de la personne. Il s’agit de détecter d’éventuelles anomalies dans le comportement de l’utilisateur (connexion depuis une zone géographique inhabituelle, depuis une nouvelle machine etc.)

Figure 3. Architecture cible dans un monde ouvert basé dans le Cloud

Trois concepts clés sur lesquels se base le Zero Trust

Le Zero Trust repose sur trois concepts clés

- Sécuriser l’accès

L’authentification basique ne suffit plus pour garantir l’identité de la personne et est considérée comme une méthode qui, seule, n’est plus sécurisée. Un mécanisme supplémentaire de confirmation d’accès doit être mis en place : une authentification multi-facteurs.

On pourra utiliser, par exemple, la génération d’un code temporaire envoyé sur une application type Authenticator à rentrer en plus du mot de passe, l’insertion d’une carte de sécurité, la biométrie, etc.

- Contrôler l’accès

Le Zero Trust met en place un ensemble de règles qui permettent de définir les différents comportements autorisés pour accéder au SI via la mise en place de politiques de sécurité (accès par exemple uniquement depuis un smartphone à jour, Android et iOS uniquement, un PC ayant des prérequis logiciels et à jour, une zone géographique précise etc.).

- Tenir un journal et analyser le trafic

Il est parfois nécessaire de corréler l’authentification avec le contexte associé pour être capable d’estimer si l’utilisateur est bien légitime. Une personne qui se connecte d’habitude depuis une zone connue (par exemple son domicile) entre 8h et 19h peut avoir été victime d’un vol de compte si de façon inhabituelle il se connecte à 4h du matin depuis un nouvel appareil. Il est important d’avoir des outils de journalisation pour enregistrer ces éléments associés à l’identité afin d’analyser et d’agir rapidement en cas d’incident. Cette phase de détection a lieu a posteriori. Cependant, elle se doit d’être prompte et efficace.

Ces concepts permettent d’appréhender les nouveaux types d’attaques et d’agir rapidement en cas de compromission : vol de session, d’identifiant lié au contexte, menaces liées à des appareils vérolés et connectés au SI (ordinateur, smartphone etc.). Enfin, de nouvelles problématiques cyber sont apparues avec la mise en place de nouvelles infrastructures, notamment celles fondées sur le Cloud.

L’IA et des outils supplémentaires comme armes de soutien au Zero Trust

Bien que le Zero Trust soit une réponse aux problématiques de sécurisation des accès, notamment dans le Cloud, il ne peut pas résoudre l’ensemble des problèmes. Dans un monde où les technologies évoluent rapidement et où les menaces se diversifient et leur exploitation se complexifie, il devient parfois difficile de repérer une utilisation malveillante ou illégitime des ressources. Il faut alors mettre en place des outils capables d’identifier de tels cas. Comment détecter une attaque de grande ampleur quand le comportement d’un seul « utilisateur » ne suffit pas à la repérer ? Des outils permettent d’agréger les informations de divers systèmes et de générer un contexte global qui parfois donne plus de sens qu’une analyse locale (par exemple une connexion depuis la France et, cinq minutes après, une connexion depuis un pays en Asie ; l’accès très rapide à des documents classés confidentiels etc.). Les systèmes de Security Information and Event Management offrent ces capacités d’analyse.

La valeur d’une société se fonde sur son savoir, son savoir-faire et sur la donnée qu’elle produit. L’ouverture des SI sur internet facilite l’exfiltration ou le partage de la valeur, et il devient difficile de tracer ces fuites. Les Cloud Access Security Broker sont des solutions qui vont permettre de prendre en compte la protection des données de l’entreprise et les échanges entrants/sortants.

Dans un monde où les infrastructures sont de plus en plus fondées sur le Cloud, les menaces pesant sur une entreprise impactent souvent toutes les entreprises. Il est alors, d’une part, important de diffuser rapidement des alertes et d’autre part de capitaliser sur des patterns de détection d’attaque pour anticiper des menaces de grande envergure. L’intelligence collective facilite le partage de ces informations critiques.

Enfin, dans une société où la donnée est générée plus vite qu’elle ne peut être analysée par un humain, l’intelligence artificielle peut accompagner les entreprises pour anticiper les attaques, se protéger et sécuriser les systèmes d’information de demain.

Notre conviction : la cohabitation des deux principes

Les nouvelles menaces et les changements de comportement des collaborateurs justifient de repenser les moyens de protection contre les risques cyber. Le Zero Trust est une des bonnes méthodes pour répondre au problème.

Il ne faut pas pour autant abandonner la sécurité périmétrique au profit d'un passage complet au Zero Trust. De nombreuses entreprises fonctionnent en mode hybride et n'ont pas encore mis les deux pieds dans le cloud ; certaines reculent même pour des raisons de coûts, de disponibilité et de sécurisation des systèmes. Se reposer sur une seule solution renforce le risque de Single Point Of Failure. Les VPN et autres moyens éprouvés peuvent être conservés et la mise en place d'un périmètre de sécurité autour de l’architecture réseau doit perdurer, surtout au niveau des ressources critiques. Cela reste valable dès lors que l’ensemble de l’infrastructure du système d’information n’est pas délégué à un acteur du Cloud.

(*)Pratique qui consiste à utiliser ses équipements informatiques personnels dans un contexte professionnel