La cybersécurité est devenue au fil des années un enjeu stratégique majeur pour l’Union Européenne (UE).

La multiplication des attaques, la diversification des méthodes utilisées, la professionnalisation des cybercriminels, la dépendance accrue aux services numériques et la fragilité d’infrastructures critiques ont mis en lumière le besoin, pour la sécurité des SI, d’un cadre réglementaire fort et commun à l’instar du RGPD (Règlement Général sur la Protection des Données) dans le domaine de la protection des données.

C’est dans ce contexte qu’est née, en 2016, la directive NIS (Network and Information Security) permettant de structurer la défense dans les domaines d’activité vitaux.

Néanmoins, des limites sont vites apparues : disparités d’application entre les différents états membres, périmètre flou, etc…

En réponse à ces problématiques, l’UE décide de procéder à une mise à jour, matérialisée par l’arrivée de la directive NIS 2, adoptée en 2022.

Concrètement qu’est-ce que cela change ?

Au lieu de tout réinventer, cette nouvelle version corrige les failles de NIS 1 en clarifiant et en élargissant le périmètre des entités concernées, en responsabilisant davantage les dirigeants tout en durcissant les exigences de sécurité.

Cela se traduit par le remplacement des anciennes catégories d’entités (Opérateurs de Services Essentiels - OSE et Fournisseurs de Services Numériques – FSN) par deux nouvelles :

- Les Entités Essentielles (EE) qui regroupent 11 secteurs d’activité (énergie, transport, banque, santé, etc…)

- Les Entités Importantes (EI) qui regroupe 7 secteurs d’activité (services de poste et courrier, manufacture, recherche, agro-alimentaire, etc…)

Ce nouveau découpage permet une meilleure définition du périmètre de couverture de la directive et d’adapte les exigences de sécurité et les sanctions à la criticité des secteurs d’activité.

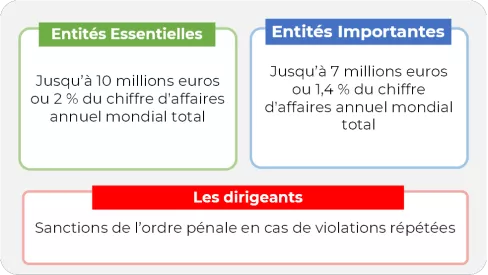

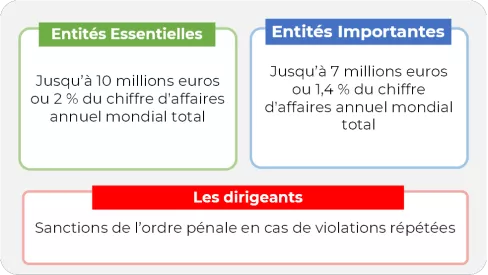

Sur le modèle du RGPD, les sanctions financières et pénales ont été harmonisées :

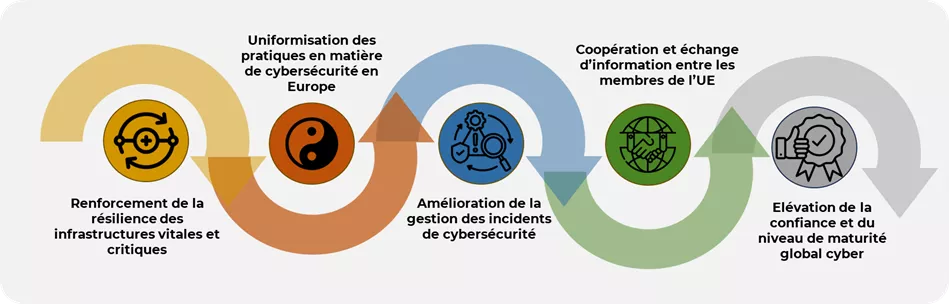

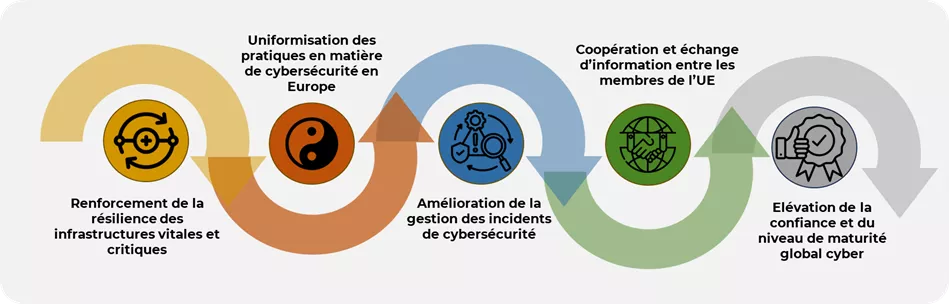

L’objectif de la directive reste néanmoins inchangé : garantir et renforcer la résilience des réseaux et des systèmes d’information des infrastructures vitales et critiques de l’Union Européenne en se basant toujours sur 5 vecteurs majeurs :

Par ailleurs, la transposition de cette directive dans le droit français est en cours et devrait arriver d’ici fin 2025. Le texte a déjà été adopté par le Senat en mars dernier et doit être prochainement examiné par l’Assemblée nationale.

Une nouvelle logique projet

Bien que la directive NIS 2 à première vue ne fait qu’imposer des nouvelles obligations aux entités concernées, ses effets dépassent largement ce cadre. En pratique, c’est la manière même de structurer, piloter et encadrer des projets qui est redéfinie. On observe désormais une intégration systématique des exigences de sécurité dès la phase de conception, une attention renforcée sur la documentation, ainsi qu’un contrôle accru sur les partenaires, prestataires et fournisseurs.

En tant qu’acteurs engagés dans les projets, nous constations un transfert progressif des exigences réglementaires de nos clients vers nous. La conformité au même titre que les délais, les budgets et la qualité du produit final devient un critère structurant majeur.

Cette évolution se manifeste par :

- L’intégration de clauses contractuelles plus exigeantes, les cahiers des charges évoluent pour prendre ne compte les exigences de NIS 2 notamment en matière de gestion d’incidents et de continuité d’activité

- Une demande croissante de preuve de conformité, les politiques de sécurité, les plans de continuité d’activités, les preuves d’audits, les certifications, etc. doivent être désormais rigoureusement documentées et mises à jour.

Enfin, cette logique de conformité ne s’arrête pas à la signature du contrat, elle s’inscrit dans la durée. Les revues régulières de conformité s’intègrent dans les comités projets, des indicateurs de suivis sont mis en place et les audits de sécurité sont plus fréquents.

Sommes-nous donc prêts à accompagner nos clients sur NIS 2 ?

Pour faire face à ces nouvelles attentes, nous mettons en œuvre les mesures adéquates pour garantir à nos clients des projets en conformité avec NIS 2.

Notre réponse s’articule donc en 3 axes.

Notre engagement : Le Plan d’Assurance Sécurité (PAS)

Au cœur de notre réponse se trouve un engagement contractuel fort, le Plan d’Assurance Sécurité (PAS).

Il est adapté au contexte de chaque projet client et reflète les mesures attendues et réellement appliquées qui permettent de garantir la confidentialité, l’intégrité et la disponibilité des données traitées.

Le PAS couvre à la fois des aspects :

- Techniques : sécurité du développement, de l’infogérance, de l’infrastructure d’hébergement, etc.

- Organisationnels : comités de sécurité, gestion des incidents, veille sécurité, etc.

Il définit également les rôles et les responsabilités de chaque acteur pour offrir une plus grande réactivité en cas d’incident.

Pensé comme un document évolutif, le PAS s’adapte aux évolutions du projet (changement de solution d’hébergement, type de données traitées, etc.) tout en fournissant un cadre commun facilitant la collaboration entre nos équipes et celles du client.

Notre méthodologie : Intégrer la sécurité au plus tôt (Security by Design)

Nous avons fait le choix d’adopter une approche Security by Design, car nous sommes convaincus que la sécurité ne doit pas être l’étape finale mais un élément central à prendre en compte dès la phase de conception.

Plutôt que d’attendre des résultats de tests d’intrusion qui peuvent s’avérer coûteux en fin de projet, nous intégrons les exigences de sécurité dès le début, l’objectif étant d’éviter des ajustements techniques lourds et de maîtriser les coûts.

En nous appuyant sur le PAS, nous identifions les mesures de sécurité spécifiques au projet à appliquer, telles que :

- Les bons algorithmes cryptographiques à utiliser

- Les protocoles de communication adéquats

- La gestion des ressources, des rôles et de leurs habilitations

Le Security by Design permet donc de renforcer la confiance de nos clients et de leur assurer une meilleure conformité à NIS 2 en leur fournissant des preuves et des garanties concrètes sur l’état de sécurité des projets que nous menons pour eux.

Notre communication : Transparence, réactivité et sécurité dans la durée

La sécurité ne s’appuie pas que sur des documents et des processus, elle dépend également de la qualité des échanges entre les différents acteurs.

C’est pourquoi la transparence, la réactivé et la collaboration continue sont les pierres angulaires de notre relation client. Ces éléments sont essentiels pour assurer la sécurité des projets dans la durée. En effet, dans le contexte de NIS 2, la gestion des incidents et la remontée des informations dans un délai restreint sont des obligations fortes.

En pratique, cela signifie :

- La mise en place de comités de sécurité à intervalles réguliers, permettant d’échanger sur les incidents, les évolutions techniques ou réglementaires, ou tout autre sujet lié à la sécurité

- De la documentation et des traces des échanges (comptes rendus, rapports d’audit, registre des dépendances, etc…) pour pouvoir fournir les preuves de la conformité du projet à NIS 2

- Une organisation claire en cas d’incident, avec les points de contact identifiés pour pouvoir répondre dans les délais fixés par NIS 2 (24h/72h)

Ces moyens de communication nous permettent de réagir rapidement, d’adapter nos réponses aux évolutions du contexte de nos clients, et de leur garantir un niveau de sécurité stable dans le temps.

Ce que nous mettons en œuvre au quotidien

Pour appliquer cette réponse, nous ancrons la cybersécurité dans le cœur des projets et cela passe par :

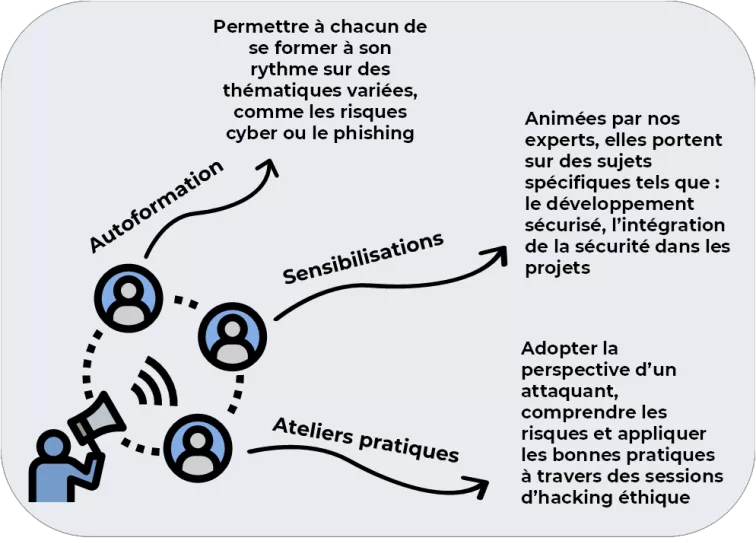

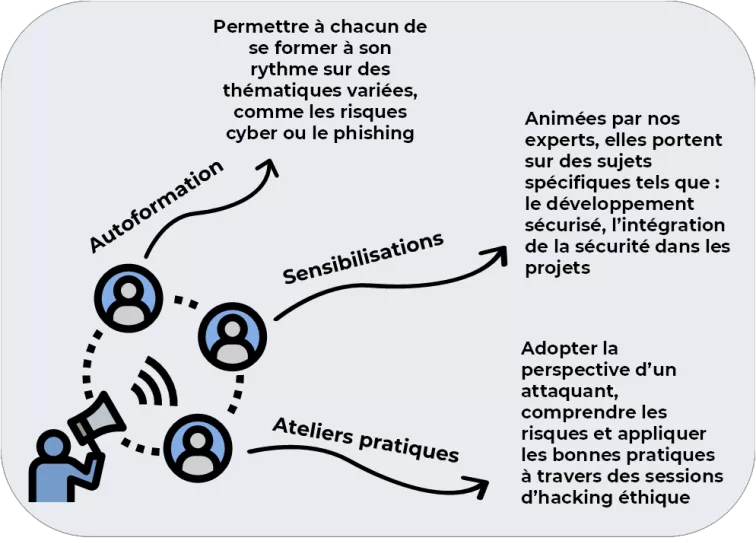

La formation, les fondations de la sécurité

La formation est le socle nécessaire pour garantir une bonne et pérenne implémentation de la sécurité.

Conscient de la diversité des profils impliquées dans un projet (chefs de projet, développeurs, consultants fonctionnels, etc.), nous avons mis en place un programme de sensibilisation adapté aux besoins et aux responsabilités de chaque acteur.

Notre objectif est de faire émerger une culture commune de la cybersécurité, où chaque acteur d’un projet a la capacité de se poser les bonnes questions, au bon moment, et de pouvoir prendre les bonnes mesures en conséquence.

Nous proposons également cette démarche de sensibilisation à nos clients, afin d’étendre cette culture de sécurité à l’ensemble des parties prenantes.

L’intégration, pour bâtir une sécurité en continue

Comme mentionné précédemment, nous avons fait le choix d’adopter une approche Security by Design, en intégrant la sécurité au plus tôt, dès la phase de conception. Cette démarche n’est pas menée en vas clos, elle est construite en étroite collaboration avec nos clients afin de s’assurer que les choix de sécurité soient pertinents, alignées avec les objectifs métiers et intégrés de manière cohérente dans l’ensemble du cycle de vie du projet.

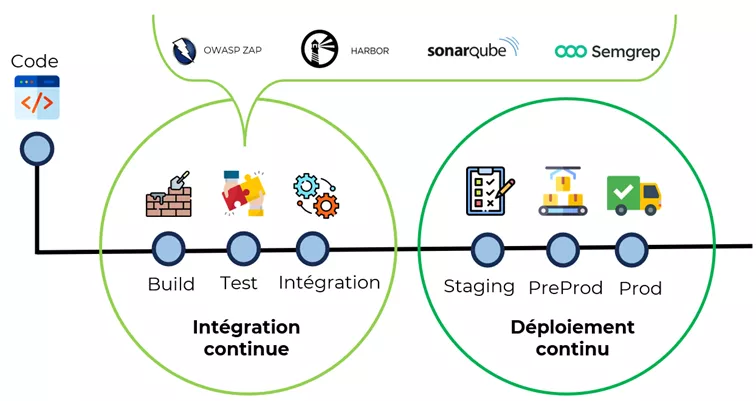

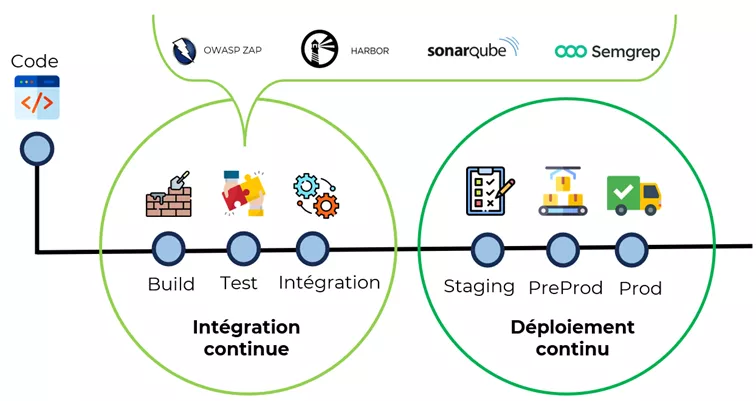

Pour maintenir un niveau de sécurité homogène et adapté tout au long du cycle de vie, nous avons également progressivement fait évoluer nos pratiques vers un modèle DevSecOps, dans lequel la sécurité devient un réflexe et l’automatisation une aide primordiale.

C’est pourquoi, nous avons intégré des outils de sécurité dans notre chaîne CI/CD (Intégration Continue/Déploiement Continu). A chaque itération, des scans de vulnérabilités, des analyses de code statique, du contrôle de dépendances sont déclenchés permettant de détecter les failles le plus tôt possible et de les corriger avant qu’elles ne s’accumulent et ne deviennent critiques en production.

L’ensemble de ces analyses est documenté et mis à disposition des clients. Leur permettent de suivre l’état de sécurité du projet, d’identifier les points de vigilance et de respecter plus facilement leurs obligations de conformité et de notification, telles que définies par NIS 2.

En adoptant ce modèle, la sécurité n’est plus vue comme une couche externe qui se rajoute à la fin mais comme une part essentielle naturellement intégrée au rythme du projet, sans le freiner.

L’harmonisation, pour solidifier l’ensemble

Pour finir, pour garantir une conformité effective à NIS 2, Il est essentiel que la réponse apportée soit cohérente et partagée au sein de tous les projets que nous menons pour nos clients. C’est pourquoi nous avons réalisé un travail en profondeur d’harmonisation des pratiques de sécurité.

L’objectif est triple :

- Garantir que les mesures de sécurité sont appliquées de manière homogène, quel que soit le projet ou l’équipe concernée

- Gagner en efficacité en appliquant plus rapidement ces mesures grâce à des pratiques harmonisées

- Permettre la mise en place d’un processus d’amélioration continue de la sécurité

Nous mettons en place un corpus documentaire utilisable par l’ensemble des projets comprenant des référentiels standards tels que des modèles de PAS, des checklists, et d’autres documents pratiques.

Ce corpus est régulièrement mis à jour et enrichi à partir des retours d’expérience des équipes projets et des différentes évolutions réglementaires.

Une partie de cette documentation est également partagée avec nos clients, afin de garantir une transparence dans nos pratiques et de faciliter leur mise en conformité.

Cette collaboration documentaire permet de mieux aligner les attentes, de réduire les zones d’ombre dans la conduite des projets et d’industrialiser durablement la sécurité.

Ainsi, l’harmonisation ne vise pas uniquement à fluidifier les processus interne, mais également à renforcer la chaine de confiance avec nos clients en construisant ensemble des référentiels clairs, durables et adaptés.

Finalement NIS 2, plus une contrainte qu’une opportunité ?

Bien que NIS 2 semble être une source de contraintes supplémentaires, elle constitue en réalité une opportunité d’aller plus loin, de consolider nos bases et de les rendre plus homogènes.

En renforçant nos processus internes, en uniformisant nos pratiques, nous apportons à nos clients la garantie que leurs projets seront menés en conformité avec les nouvelles réglementations et selon les standards de sécurité.

C’est notre manière de transformer une obligation réglementaire en un gage de qualité, de confiance et de performance pour nos clients.

Références