Sanctions renforcées, dirigeants responsabilisés, sécurité intégrée dès la conception… NIS 2 n’est pas qu’une directive : c’est un tournant stratégique pour toutes les organisations. Découvrez pourquoi cette évolution, loin d’être une contrainte, peut devenir une véritable opportunité.

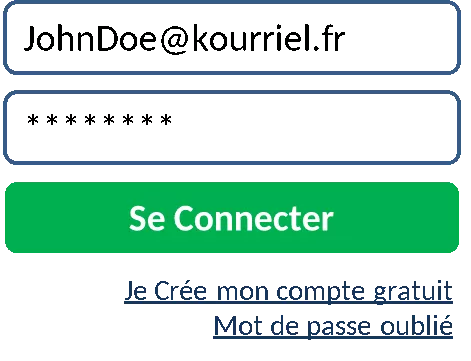

BLOG | La mort du mot de passe : les questions clés à se poser pour passer à l’acte

09/02/2021

Annoncée maintes fois, la mort du mot de passe n’a toujours pas eu lieu. Utilisé comme moyen pour s’authentifier, il repose sur la mémoire de l’utilisateur. D’autres méthodes existent pourtant pour s’assurer de la légitimité d’un utilisateur : objet sécurisé, biométrie, fédération… Voyons ce que chacune apporte.

Mot de passe simple, ce que je sais

Le très standard « DjKnv54! », composé d’exactement 8 caractères dont au moins une majuscule, une minuscule, un chiffre et un symbole de ponctuation. A renouveler tous les 3 mois.

Les bêtisiers des pires mots de passe, les annonces de divulgations de millions de comptes, ou les affaires de vol d’identité à la une des journaux n’y font rien. Protéger une ressource informatique se résume souvent à demander un identifiant et un mot de passe.

Au fil des décennies, des pratiques ont émergé pour assurer un meilleur niveau de sécurité. Parfois conseillée, parfois imposée, chacune a donné lieu à des travers tout aussi néfastes.

En effet, il est déjà difficile de mémoriser un mot de passe dès lors qu’on impose une complexité et un renouvellement régulier. Avec la contrainte supplémentaire de ne pas les réutiliser, il faudrait en retenir une centaine tant le numérique est entré au cœur de nos vies. Chacun a donc mis en place un ensemble de stratégies pour faciliter son quotidien.

Par exemple, au renouvellement, un utilisateur appliquera un « schéma de génération » comme une simple incrémentation du mot de passe précédent. Plutôt que de noter ce mot de passe, il l’enregistrera dans le gestionnaire intégré à son navigateur qu’il synchronisera avec son téléphone pour ne plus avoir le saisir à nouveau.

S’il est consciencieux, peut-être utilisera-t-il un gestionnaire externe (Keepass, certifié CSPN), capable également de générer des mots de passe forts. Mais ce qui est envisageable à l’échelle d’un utilisateur avancé peine à être déployé à l’échelle d’une organisation. La conduite d’un tel changement ne couvrant par ailleurs pas toutes les ornières de ce système.

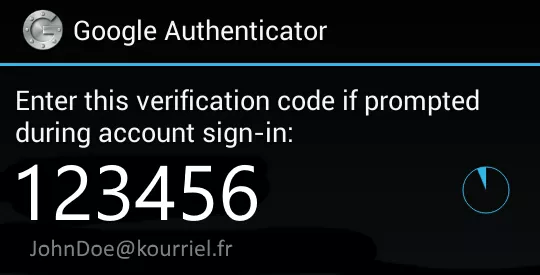

Dispositif sécurisé, ce que je possède

Veuillez Insérer votre carte puis saisir votre code à 4 chiffres afin de valider le paiement.

La possession d’un objet est un autre facteur d’authentification qui peut être pris en compte. Il peut s’agir d’un objet dédié dont il faudra gérer la remise aux utilisateur, comme une carte bancaire ou un Jeton RSA SecurID. Mais on peut aussi demander au client de fournir son propre matériel, par exemple un téléphone portable ou une clé sécurisée (coffre électronique USB, type Yubikey), avec lequel il devra s’enregistrer.

Néanmoins, afin de faire face au vol, cet objet doit lui-même être sécurisé : code PIN (personnal identification number), schéma de déverrouillage, empreinte (doigt, visage…). Notons que, concernant les petits montants, la saisie d’un tel code a été supprimée des cartes bancaires pour lever le frein à l’usage.

Dans le meilleur des cas, ce secret est vérifié localement par l’objet, sans transmission sur un réseau. Ainsi, Les courriels et SMS étant accessibles à de trop nombreuses applications, les mots de passe à usage unique (OTP, one time password) sont aujourd’hui déconseillés au profit d’authentificateurs mobiles : Google ou Microsoft Authenticator, Authy, Steamguard, Battle.Net, Sophos, Ankama…

Biométrie, ce que je suis

Grâce à Aadhaar, 1,1 milliards d’Indiens peuvent payer sans carte ni liquide par l’empreinte de leur index.

Malgré une certaine déception autour des promesses que la biométrie voulait apporter, elle reste un complément utile. Si la fiabilité n’est pas un enjeu absolu, alors le coût reste faible. Par exemple, un microphone, un capteur d’empreinte digitale ou une webcam ne coûtent que quelques euros et éviteront le déblocage facile d’un téléphone. Lorsque la fiabilité est requise, un capteur coûtera quelques centaines d’euros (iris de l’œil, veines du doigt) à quelques milliers (rétine).

La première notion à étudier est la stabilité dans le temps d’une empreinte biométrique. Une empreinte digitale évolue avec le temps, sans parler de blessures ou de bricolage sans gants. Impossible d’accéder à votre téléphone si vous poncez à mains nues.

En second, il faut veiller à vous protéger contre la divulgation de vos informations. Faites attention sur les photos à cacher vos doigts, vos mains, votre visage et votre iris de peur qu’ils ne soient diffusés sur un réseau social. Faites-vous doubler pour les vidéos afin que votre empreinte vocale reste inconnue.

Et donc veillez à n’utiliser que des terminaux qui traitent localement vos empreintes. Hors de question d’envoyer brut sur le réseau un scan des empreintes digitales ou des informations de relief de visage.

Modèle fédéré, un pour les contrôler tous

Liez cette application à votre compte Google, Facebook ou Twitter.

En réponse à la multiplication des comptes, la fédération d’identité s’est démocratisée. C’est ce que proposent des fournisseurs d’identité tels Google, Facebook, Microsoft, Apple, France Connect… Après avoir créé son compte auprès d’eux, l’utilisateur autorise des fournisseurs de services à accéder à tout ou partie de ses informations dont celles d’identité (par ex. une application sur téléphone).

En entreprise, c’est le rôle d’un portail d’authentification d’assurer ce SSO (Single sign-on). Idéalement, il est basé sur le compte système de l’utilisateur. Les données personnelles sont donc gérées par l’employeur et restent a priori dans un cadre d’usage professionnel.

Pour le grand public, les fournisseurs d’identité peuvent capter des données personnelles non seulement à l’inscription (état-civil, adresse, carnet de contacts, moyen de paiement), mais aussi à l’usage des services (centres d’intérêts terminal utilisé, lieu, heure, fréquence). Le fournisseur d’identité peut alors vendre ces informations, statistiques ou détaillées, aux fournisseurs de services. Tout repose sur la confiance accordée par l’utilisateur au fournisseur d’identité pour gérer ses données à caractère personnel et respecter sa vie privée, ou au moins les conditions générales d’utilisation.

Un seul compte, et donc mot de passe, permet l’accès à de nombreux services. Il n’y en a donc plus qu’un seul à mémoriser, récupérer en cas de perte ou à modifier en cas de vol. Le gain à l’usage est énorme. Il est aussi plus rassurant que les données personnelles ne soient consolidées que chez quelques fournisseurs d’identité, plutôt que diffusées sur une myriade de sites. Enfin, il est légitime qu’ils disposent des moyens d’identifier une personne pour proposer des moyens sûrs et efficaces de récupération d’un compte à un utilisateur qui aurait tout perdu.

Néanmoins, d’un pur point de vue sécurité, ces solutions sont dangereuses. D’une part, peu d’utilisateurs lisent réellement les conditions générales d’utilisation (CGU, ou EULA End-User Licence Agreement). Qui s’interroge réellement sur un jeu qui demande l’accès aux SMS, aux photos et au carnet d’adresses ? D’autre part, quand les piratages surviennent, ils sont massifs et ce sont des dizaines voire des centaines de millions de comptes qui sont compromis, auprès de milliers de services.

Ce mécanisme est comparable à celui des gestionnaires de mots de passe en ligne, tel LastPass. Ces sites stockent les informations d’accès d’un utilisateur à de nombreux sites. Si le contenu du coffre reste en théorie secret, l’usage qui en est fait pourrait être collecté.

Bilan, ce que je dois faire

Je connais, je possède, je suis, je confie … mais que faut-il faire ?

L’authentification est à la base de la sécurité d’un système. Afin d’adapter sa force aux objectifs de l’application, une analyse doit arbitrer entre les coûts et les risques. Une synthèse très rapide de la palette que nous venons de voir donne le tableau ci-dessous.

Avantage | Inconvénient | |

Mot de passe classique | Standard | Difficile à mémoriser |

Mot de passe à usage unique | Limite de temps pour l’usage | Est un complément |

Code PIN | Jamais transmis par réseau | Limité à un terminal |

Biométrie | Difficulté à générer un faux | Impossible à changer et instable |

Compte fédéré / Gestionnaire de mot de passe en ligne | Un seul à mémoriser | Confiance dans un tiers |

Gestionnaire de mot de passe | Un seul à mémoriser | Discipline personnelle |

Une application grand public doit être facile d’accès pour attirer et conserver ses utilisateurs. S’appuyer sur les réseaux sociaux et leurs solutions fédérées est un bon point de départ. Un mot de passe simple sera suffisant pour compléter les possibilités.

Je préconise, dans ce cas, de ne pas limiter vos utilisateurs sur la créativité de leur mot de passe. Mon conseil est de promouvoir la passphrase, plus facile à mémoriser et souvent plus difficile à deviner par une machine. Par exemple « Santiano 18 nœuds 400 tonneaux » est très facile à retenir.>

Une application de gestion imposera un niveau d’autant plus élevé qu’elle manipule des données sensibles (santé, banque). A destination du grand public, un authentificateur sur téléphone mobile est la recommandation.

En milieu professionnel, la charge du coût d‘une authentification à plusieurs facteurs (carte à puce, jeton, biométrie) se réduit devant les bénéfices d’une meilleure protection. La population est limitée, permettant de maîtriser la distribution et la formation. La réduction des risques est conséquente.

Certes, aucune solution de sécurité ne vous protégera jamais complètement. Mais un coffre-fort n’est pas adapté pour les jouets, et un coffre à jouets ne protègera pas vos lingots d’or. C’est pourquoi je ne peux que vous inciter à bien analyser votre situation.

- Quel est le public visé ?

- Quelle est la sensibilité des données ?

- Quel impact en cas d’usurpation d’identité ?

- Comment détecter les usages frauduleux ?

- Comment réagir en cas d’alerte ?

Bien poser le problème et analyser froidement les risques afférents est une phase déterminante pour trouver la solution adaptée à vos besoins.

Dans ce White Paper de 47 pages, vous trouverez :

- La situation en 2020 en chiffres

- Prise en charge d'une application : la checklist sécurité

- APM : faire évoluer une application en toute sécurité

- RGPD : assurer la conformité, connaître ses données et les valoriser

- Face aux cybermenaces, armez-vous !